Валерия Позычанюк

8 марта 2020

На этой неделе в соцсетях разгорелся новый спор про персональные данные: сервис «Яндекс.Такси» по одному письму с указанием номера выдал полиции данные о поездках пользователя. Им оказался журналист Иван Голунов. Благодаря этой информации он в итоге и был задержан по сфабрикованному уголовному делу о наркотиках. Многих удивило, как просто компания рассталась с данными о своем пользователе, но для российских интернет-сервисов и соцсетей это нормальная практика. Рассказываем, как это работает, — на примере реальных уголовных дел.

Что случилось?

В июне 2019 года московские полицейские по ложному обвинению задержали специального корреспондента «Медузы» Ивана Голунова. Теперь из показаний бывшего заместителя начальника отдела наркоконтроля УВД ЗАО Москвы Игоря Ляховца, руководившего задержанием, выяснилось, что у полицейских были данные Голунова, полученные от сервиса «Яндекс.Такси». Показания Ляховца, который сам стал фигурантом уголовного дела о фальсификации доказательств против журналиста, 29 февраля опубликовало издание «База».

Голунов предположил, что сервис такси выдал его данные полицейским незаконно. Он намекнул, что Ляховец направил запрос «Яндекс.Такси» с личного электронного ящика. Представитель «Яндекс.Такси» Владимир Исаев в ответ на это заявил, что запрос Ляховца был оформлен надлежащим образом: «Бумажный запрос, оформленный по всем правилам, мы получили в отношении телефонного номера, который, как сейчас выяснилось, принадлежит Ивану. Эту бумагу юристы мне показали лично».

Этот спор спровоцировал широкое обсуждение в соцсетях: какие наши данные и на каких основаниях интернет-сервисы обязаны передавать силовикам?

Поездки на такси — это персональные данные?

Однозначного ответа на этот вопрос нет — правовой статус информации о поездках непонятен, считают юристы, опрошенные The Bell.

Решение суда требуется, например, для раскрытия банковской тайны или содержания телефонных переговоров, говорит партнер юридической фирмы «Рустам Курмаев и партнеры» Дмитрий Клеточкин. А информацию о поездках на такси вполне можно назвать общедоступной — тем более если поездка начинается и заканчивается в публичных местах, полагает партнер юридического бюро «Замоскворечье» Дмитрий Шевченко.

Но, даже если бы речь шла о персональных данных, законы «О полиции» и «Об оперативно-разыскной деятельности (ОРД)» наделяют полицейских правом наводить справки и получать такую информацию, напоминает Клеточкин. Другое дело, что им запрещено ее разглашать.

Какие данные могут получить силовики и что им для этого нужно

Куда вы ездите, что вы едите, какие фильмы смотрите в онлайн-кинотеатре, с кем общаетесь в соцсетях — полиция и спецслужбы могут получить доступ к любым вашим данным. К большей части — без решения суда, говорит аналитик правозащитной группы «Агора» Дамир Гайнутдинов.

Закон об оперативно-разыскной деятельности (ОРД) позволяет направлять запросы, и представители компаний не могут на них не отвечать — иначе их самих привлекут к ответственности, говорит ведущий юрист «Роскомсвободы» Саркис Дарбинян.

«Хоть какая-то формальная процедура одобрения предусмотрена для случаев, когда доступ к информации нужно получить по суду, — объясняет Дарбинян. — Они описаны в статье 165 УПК и статье 9 закона «Об ОРД» — это все, что касается тайны переписки и вторжения в жилище». По таким запросам ведется статистика, из нее видно, что каждый год число таких запросов растет. От 95% до 99% — удовлетворяются.

Прочие запросы могут проходить в формате наведения справок и запрашиваться в произвольном порядке, объясняет Гайнутдинов. «Никаких гарантий соблюдения прав граждан тут нет, — говорит юрист. — Запросы могут визироваться и отправляться начальниками отделов соответствующих ведомств, и их никому не надо показывать — это формальная и абсолютно непрозрачная процедура, которую никто не может проконтролировать.»

Закон «О связи» не детализирует, что относится к тайне связи и для каких данных нужно решение суда, говорит Дарбинян: «Операторы отстаивают свои права, когда речь идет о предоставлении биллинга. Но соцсети и сервисы не являются субъектом оказания услуг связи и их закон не защищает. И вопрос тут не к сервисам, а к законодателям».

Запрос, оформленный по правилам, должен быть подписан руководителем подразделения и направлен по почте, он должен содержать все реквизиты и точную информацию о том, в отношении какого субъекта данные запрашиваются, говорит Дарбинян. «Запрос по имейлу в теле письма им не является», — говорит юрист.

Как это работает на практике

Запросы «по форме» отправляются далеко не всегда, говорят юристы. Кроме того, компании и органы часто договариваются обмениваться запросами и ответами на них по электронной почте. Официальные бумаги оформляются постфактум.

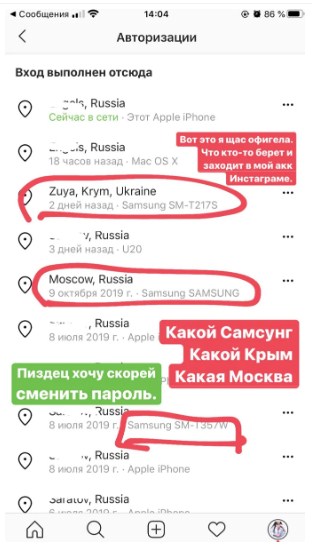

Пользователи о том, что их данные передали силовикам, могут узнать только случайно. Так и произошло в случае с Иваном Голуновым. Вот еще несколько похожих кейсов:

Дело против «ВКонтакте». Сотрудники ЦПЭ МВД по Башкортостану, ссылаясь на закон «О полиции», запросили у «ВКонтакте» данные администраторов групп поддержки политика Алексея Навального. Письмо пришло с рабочей почты полицейского. Сотрудник «ВКонтакте» попросил продублировать его бумажным письмом на официальном бланке. Правозащитники узнали об этом кейсе случайно: в материалы дела об административном нарушении на одного из активистов полицейские положили запрос и ответ соцсети. «Если бы они этого не сделали — мы бы ничего не узнали», — рассказывает Гайнутдинов.

Другой кейс — дело во Владимирской области, в материалы которого попала переписка полиции и суда. Из нее стало ясно, что суд запрашивал у полицейских документы с печатями, на основании которых они получили данные пользователя. В полиции на это ответили, что направляют слишком много запросов, чтобы делать это обычной почтой.

Дело из Набережных Челнов. Местный блогер снял видео с просроченными продуктами в магазине Fresh Market и выложил его на Pikabu. Владельцы хотели подать на него в суд, но не знали адрес. Тогда они обратились в полицию. Дело в итоге заводить не стали, но полицейские направили запрос провайдеру «в целях в борьбы с преступлениями в сфере высоких технологий» и попросили предоставить перечень абонентов, которые в определенный момент заходили на Pikabu, со всеми их «персональными, установочными, контактными данными».

Кто контролирует самих силовиков

Кто присматривает за злоупотреблениями и осуществляется ли вообще этот надзор — неизвестно. По косвенным признакам можно сказать, что надзора или нет, или он работает недостаточно эффективно. Например, было громкое дело о прослушке Романа Захарова в ЕСПЧ: петербургский журналист судился с крупнейшими операторами связи, требуя прекратить прослушку и выступая против всей архитектуры системы СОРМ. В итоге ЕСПЧ признал, что в России отсутствует система гарантий неприкосновенности частной жизни, и российские власти должны были отчитываться перед судом о мерах, которые они приняли, чтобы эту проблему решить.

Отчитывались они по УК об уголовной ответственности за незаконный сбор и распространение информации о частной жизни — и в качестве примеров приводили дела сотрудников операторов, которые продавали данные об абонентах, говорит Гайнутдинов. «Но ни одного случая привлечения сотрудника органов там не было — хотя в этой ситуации продемонстрировать их было бы власти выгодно, это свидетельствовало бы, что система контроля работает.»

Проблема еще и в том, что обычно, кроме конкретного сотрудника, никто, включая оператора связи, не знает, какая информация запрашивалась и что с ней потом происходило, продолжает юрист. СОРМ — это черные ящики с выделенными каналами, которые идут напрямую в региональные управления ФСБ, таким же способом будет выстроена система доступа к данным клиентов компаний, которые попали в реестр организаторов распространения информации (ОРИ).

«Когда мы судились с ФСБ, наши адвокаты говорили, что существует масса возможностей для злоупотреблений. На что представитель службы с широко открытыми глазами отвечал: “Вы что, нам не верите? Мы будем использовать эти возможности, чтобы бороться с терроризмом”, — пересказывает Гайнутдинов. — Нам предлагается поверить на слово, что сотрудники будут иметь возможность получить доступ к к любой информации о человеке, но не будут ею злоупотреблять. Без каких бы то ни было гарантий.»

Это общая проблема российского законодательства: в России организована совершенно непрозрачная система слежки и нет никакого независимого надзорного органа, кто может ее проверить, говорит Дарбинян из «Роскомсвободы». Есть прокуратура, которая действует в основном по жалобам заявителей. Есть Роскомнадзор, который на самом деле не может зайти ни в один орган и проверить, как они выполняют законодательство, так же как и не может заводить уголовные дела против сотрудников силовых ведомств. Но этого для надзора недостаточно.

Почему компании скрывают информацию о запросах спецслужб

Не отвечать на запросы властей интернет-сервисы не могут. Они могут лишь требовать их оформления на официальных бланках, говорят юристы. «Даже в существующей системе компания с помощью внутренних протоколов может защитить права пользователей, при этом не препятствуя расследованиям преступлений и борьбе с терроризмом, — говорит Гайнутдинов. — В условиях дырявого законодательства ответственность компаний перед пользователями — это их единственная гарантия защиты».

Практика отчетов о прозрачности — Transparency report — в которых IT-компании отчитываются о запросах, касающихся персональных данных пользователей, уже стала нормой в США, но совершенно не в ходу в России.

Закон запрещает разглашать сведения о конкретных фактах взаимодействия и об используемых технологиях для их получения. Это описано в статье 10.2 закона «Об информации» и в законе «О связи», но это никак не препятствует компаниям сообщать, сколько было запросов и по каким критериям оценивалась их правомерность, считает Гайнутдинов. «Сейчас они этого не делают и часто даже утверждают, что не имеют права, но это не так, — заключает юрист. — Думаю, дело скорее в том, что, если эти отчеты будут публиковаться, для общества это будет большой шок.»